Selamlar,

Burada olduğunuza göre;

- Cloud, Network, Siber Güvenlik gibi konular ilginizi çekiyor ve daha fazla teorik/pratik bilgiler edinmek istediğinizi,

- Konular ilerledikçe pratik yapmak için gerekli ortama ve izinlere sahip olduğunuzu varsayıyorum.

Konular ilerledikçe bir Lab ortamı oluşturmanızı şiddetle tavsiye ederim. Anlatılanları öncelikle güvenli bir ortamda test edin. Kesinlikle çalışan herhangi bir sistem üzerinde denemeyin. İleride yayımlayacağım Eğitim Video’larnı izleyerek kendi Lab ortamınızda pratik yapabilirsiniz.

Serinin ilk bölümü “Hedef Bazlı Sızma Testi” ile başlıyoruz.

Mevcut ve gelecekteki çalışma biçimlerini anlamak için, tehdit aktörlerinin farklı amaçlarını veya hedeflerini keşfederek başlayalım. Mevcut ve gelecekteki çalışma şekli demişken 2020 yılında tanımlanan ve tüm dünyayı etkisi altına alan COVID-19 salgınına değinmezsek olmaz. Geride bıraktığımız bu salgının konu ile ne alakası var diyebilirsiniz ? Biliyorsunuz ki COVID-19 salgını, dünyanın çalışma şeklini değiştirdi. Bu su götürmez bir gerçek. Bu süreç hangi büyüklükte olursa olsun her kuruluşun uzaktan çalışma dediğimiz tarzı benimsemesine dönüşürken şirketlerin ve çalışanlarının özel yaşamlarında çok önemli bir hale geldi. Buna, eskiden ofislerde gerçekleşen şirketi ilgilendiren önemli ticari faaliyetlerin artık internet üzerinden gerçekleştiği sanal bir dünya diyebilirim. Tabi bunun siber tehdit sayısını önemli ölçüde artırdığını düzenlenen raporlarda çok rahat görebilirsiniz. Tehdit aktörleri, kullanıcıların ve şirketlerin yaptığı teknik hatalardan finansal kazanç, itibar kaybı veya amaçları ne olursa olsun başlangıç noktası olarak bu dijital dönüşümü gördü ve bundan ciddi bir şekilde faydalandı/faydalanıyor.

Şimdi biz bu bölümde, farklı türde tehdit aktörlerini ve hedef tabanlı sızma testinin önemini tartışıp; tipik bir güvenlik açığı taramasının, sızma testinin ve Red Team egzersizlerinin hedefin önemi olmadan neden ve nasıl başarısız olabileceğini inceleyceğiz. Bu bölümde ayrıca sızma testinin bazı gelişmiş yönlerini desteklemek için Kali’nin özelleştirilmesine odaklanarak güvenlik testi ve bir doğrulama laboratuvarı kurmaya genel bir giriş yapıp şu konuları ele almış olacağız:

- Farklı türde tehdit aktörleri

- Güvenlik testine genel bakış

- Güvenlik açığı taraması, sızma testi ve Red Team Egzersizlerine ilişkin yanlış anlamalar

- Kali Linux’un amacı ve Kali’yi güncellemek ve organize etmek

- Kali’yi çeşitli hizmetlere yükleme (Amazon Web Services/Google Cloud Platform/Android)

- Tanımlanmış hedeflerin ayarlanması

- Doğrulama laboratuvarı oluşturma

Teknolojik altyapıyı kullanan tehdit aktörlerinin türleriyle başlayalım.

Farklı Türde Tehdit Aktörleri

Tehdit aktörü, başka bir varlığı etkileyen bir olaydan sorumlu olan bir varlık veya kişiden başka bir şey değildir. Bu makale serisi boyunca farklı bakış açılarını anlamamıza yardımcı olacak farklı tehdit aktörlerini ve ortak motivasyonlarını anlamamız çok önemlidir.

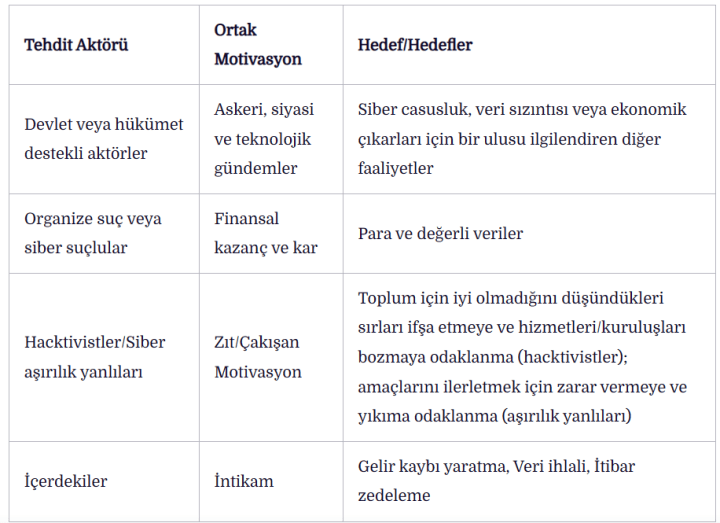

Tablo 1.1, yaygın tehdit aktörlerini, güdülerini ve tipik hedeflerini göstermektedir.

Tablo 1.1: Çeşitli tehdit aktörleri ve motivasyonları

Konular ilerledikçe gerçek tehdit senaryolarını simüle etmek için hedefe dayalı sızma testi ve Red Team Egzersizleri sırasında kullanacağımız dört ana tehdit aktörünü ve motivasyonlarını böylece özetlemiş olduk.

Güvenlik Testine Kavramsal Genel Bakış

Artık farklı tehdit aktörlerini anladığımıza göre; devam edelim ve kuruluşların neyi kimden korumaya çalıştığını anlayalım. Güvenlik testi nedir sorusunu 100 siber güvenlik danışmanına sorsanız, 100 farklı yanıt almanız çok olasıdır. Bana göre en basit haliyle güvenlik testi, herhangi bir bilgi varlığının/sisteminin korunduğunu ve işlevselliğinin amaçlandığı şekilde sürdürüldüğünü belirleme sürecidir.

Güvenlik açığı değerlendirmeleri, Sızma testi ve RED TEAM Egzersizlerine ilişkin yanlış anlamalar

Bu bölümde, geleneksel/klasik güvenlik açığı taraması, sızma testi ve Red Team egzersizleri ile ilgili bazı yanlış anlamaları ve sınırlamaların ne olduğuna bakacağız. Şimdi basit terimlerle bu üç konunun asıl anlamını ve sınırlamalarını anlayalım:

Güvenlik Açığı Değerlendirmesi (Vulnerability Assessment – VA): Bir sistemdeki veya ağdaki güvenlik açıklarını bir tarayıcı ile belirleme sürecidir. VA hakkındaki yanılgılardan biri, bilinen tüm güvenlik açıklarını bulmanıza yardımcı olacağıdır; bu doğru değil. VA ile ilgili sınırlamalar, yalnızca potansiyel güvenlik açıklarının bulunmasını içerir ve tamamen kullandığınız tarayıcının türüne ve kabiliyetine bağlıdır. Sadece bununla kalmaz ayrıca bir dizi yanlış pozitif tespit içerebilir ve şirket için hangilerinin risk oluşturmadığına ve hangisinin saldırganlar tarafından erişim elde etmek için kullanılacağına dair net bir gösterge yoktur. VA’nın en büyük tuzağı yanlış negatif tespitlerdir, yani tarayıcı sistemde veya uygulamada asıl sorunu bulamayabilir.

Sızma testi (Penetrasyon testi): Mevcut ağ veya iş üzerinde güvenlik açıklarından yararlanarak bilgisayar korsanlığı senaryolarını güvenli bir şekilde simüle etme sürecidir. Ayrıca, test kullanıcıları güvenlik açıklarını doğrulamaya ve bunlardan yararlanmaya çalışacaklarından daha az sayıda yanlış pozitif tespit vardır. Sızma testi ile ilgili bir sınırlama, şu anda bilinen, halka açık istismarları kullanmasıdır; çoğunlukla, bunlar proje testi için bir odak noktasıdır. Birçok değerlendirme sırasında Pentester arkadaşlarımız rapor hazırlar ve raporlarında Root var demelerine karşılık kurumun BT çalışanları/yöneticileri tarafından sorulması gereken soruyu bugüne kadar hiç duymadık, onunla ne yapabilirsiniz/yapabilirler ? Bunun nedeni, kurumun/müşterinin Network’ün yalnızca bir bölümüyle ilgilenmesi ve yalnızca o bölümün test edilmesini istemesi dahil olmak üzere proje sınırlamaları gibi çeşitli nedenlerden kaynaklandığını birçok kez tecrübe ettik.

Red Team Alıştırması (Red Team Exercise – RTE): Bir kuruluşun siber tehditlere karşı savunma ve güvenliğini olası herhangi bir yöntemle artırma konusundaki etkinliğini değerlendirmeye yönelik odaklanmış bir süreçtir. RTE sırasında, phising (kurbanı hassas bilgileri girmeye veya e-postalar yoluyla kötü amaçlı içerik indirmeye ikna etme), vishing ( telefon görüşmeleri yoluyla bir kurbanı kötü niyetli bazı eylemler sağlamaya veya yapmaya ikna etme), “WhatsApping” (bir kurbanı WhatsApp messenger aracılığıyla kötü niyetle meşgul etme), kablosuz bağlantı kesintileri, disk kesintileri (USB ve SSD), fiziksel sızma gibi testler uygulanır. RTE ile ilgili sınırlamalar, önceden tanımlanmış senaryolar ve gerçek ortam yerine varsayılan bir ortamdır. Genellikle, RTE her teknik için tamamen gözlemlenebilen bir ortamdadır ve taktikler prosedüre göre yürütülür ancak gerçek bir saldırgan bir hedefe ulaşmak istediğinde durum böyle değildir.

Hedef tabanlı penetrasyon testi

Pentest/RTE’nin temel amacı, işletmeye her kategori için bir risk değeri vererek kuruluşun marka imajına yönelik riskini derecelendirmektir. Önemli olan ne kadar riske sahip oldukları değil; daha ziyade, bu risklere ne kadar maruz kaldıkları ve bu risklerden yararlanmanın ne kadar kolay olduğudur. Bulunan bir tehdit gerçekten bir risk oluşturmaz ve kanıtlanması gerekmez.

Örneğin, Site’lar Arası Komut Dosyası Çalıştırma (Cross-Site Scripting – XSS), kullanıcıların kimlik bilgilerini çalabilen bir komut dosyası yerleştirme güvenlik açığıdır. E-ticaret şirketi işleten bir firmanın müşterilerine statik içerik sağlayan bir broşür web sitesi varsa ve XSS’ye karşı savunmasız ise bunun iş üzerinde önemli bir etkisi olmayabilir. Bu durumda, bir firma bu riski kabul edebilir ve XSS saldırılarını önlemek için bir Web Uygulaması Güvenlik Duvarı ( Web Application Firewall – WAF) kullanmayı planlayabilir.

Bununla birlikte, aynı güvenlik açığı ana online e-ticaret web sitelerinde tespit edilirse, şirket kimlik bilgilerini çalan saldırganlar nedeniyle müşterilerin güvenini kaybetme riskiyle karşı karşıya kalacağından, mümkün olan en kısa sürede düzeltilmesi gereken önemli bir sorun olacaktır.

Hedefe dayalı sızma testi ile birlikte işletmenin karşılaştığı soruna bağlı olarak zamana karşı bir yarış başlar. Verilerimizin çalınmasından ve bu ihlallerin bir sonucu olarak ortaya çıkan yasal süreçlerden endişe duyabiliriz. Hangi ölçekte olursa olsun hiçbir işletme bunu göze alamaz. Dolayısıyla, artık amaç, gerek sistem açığından yararlanarak gerekse kimlik avı yoluyla çalışanları manipüle ederek verileri tehlikeye atmamaktır çünkü verilerinizi Dark Web gibi yasadışı platformlarda paylaşıldığını görmek sizin için sürpriz olmaz. Her hedef, sızma testi etkinliğinin birincil hedefini destekleyecek kendi Taktikleri, Teknikleri ve Prosedürleri (TTP) ile birlikte gelir. Kali Linux’ü kullanarak bu seri boyunca tüm bu farklı metodolojileri inceleyeceğiz.

Test metodolojisi

Metodolojiler, bir sızma testinin neden yapıldığını veya hangi verilerin iş için kritik olduğunu ve korunması gerektiğini nadiren dikkate alır. Bu hayati önem taşıyan ilk adımın yokluğunda sızma testleri odak noktalarını kaybeder.

Pek çok penetrasyon test uzmanı, Network veya uygulamadaki bir güvenlik açığından yararlanma konusundaki yaratıcılıklarını engelleyeceğinden korkarak tanımlanmış bir metodolojiyi takip etme konusunda isteksizdir.

Sızma testi, kötü niyetli bir saldırganın gerçek faaliyetlerini yansıtmaz. Sıklıkla kurum/müşteri, belirli bir sisteme yönetici erişimi sağlayıp sağlayamayacağınızı görmek ister. Ancak saldırgan, kritik verileri root erişimi gerektirmeyecek veya hizmet reddine neden olmayacak şekilde kopyalamaya odaklanmış olabilir.

Resmi test metodolojilerinin doğasında var olan sınırlamaları ele almak için, siber öldürme zinciri ( Cyber Kill Chain ) olarak bilinen, ağı bir saldırganın bakış açısından gören bir çerçeveye entegre edilmelidirler. Bu, bir saldırganın bir ağa saldırırken attığı adımları içerir. Bazı adımlar paralel olarak gerçekleşebileceğinden, her zaman doğrusal bir akışta ilerlemez. Zaman içinde aynı hedefe birden fazla saldırı başlatılabilir ve örtüşen aşamalar/teknikler meydana gelebilir. Saldırganların ağlardan, uygulamalardan ve veri hizmetlerinden yararlanırken bu adımları nasıl uyguladıklarını doğru bir şekilde yansıtacak adımlara göz atalım:

- Keşif ve tarama aşaması: Çoğu askeri kuruluş tarafından benimsenen “keşif zamanı asla boşa harcanan zaman değildir” sözü, bir düşmanla çarpışmadan önce hakkında mümkün olduğunca çok şey öğrenmenin daha iyi olduğunu kabul eder. Aynı nedenle saldırganlar, saldırmadan önce bir hedef üzerinde kapsamlı keşif yapıp bilgi topyacaklardır. Aslında, bir penetrasyon testinin veya bir saldırının çabasının en az yüzde 70’inin keşif yapmak için harcandığı tahmin ediliyor! Genel olarak, iki tür keşif kullanacaklardır:

Pasif: Hedefle doğrudan etkileşim yoktur. Örneğin, saldırgan halka açık web sitelerini gözden geçirecek, çevrimiçi medyayı (özellikle sosyal medya sitelerini) değerlendirecek ve hedefin saldırı yüzeyini belirlemeye çalışacaktır. Belirli bir görev, geçmiş ve mevcut çalışan adlarının bir listesini oluşturmak veya hatta halka açık olan ihlal edilmiş veritabanlarına ilişkin bir araştırma ile başlayabilir. Bu isimler, şifreleri tahmin etmede kaba kuvvet (Brute Force) kullanma girişimlerinin temelini oluşturacaktır ve bunu Sosyal mühendislik (Social Engineering) saldırılarında da kullanılacaklar. Bu tür keşifleri normal kullanıcıların davranışlarından ayırt etmek imkansız değilse bile zordur.

Aktif: Bu, saldırıya uğrayan hedef tarafından tespit edilebilir, ancak çoğu kuruluşun düzenli olarak karşılaştığı etkinliğin bu trafikten ayırt edilmesi zor olabilir. Aktif keşif sırasında gerçekleşen faaliyetler, hedef sistemlerin bulunduğu yerlere fiziksel ziyaretler, port taraması ve uzaktan güvenlik açığı taramasını içerir.

- Silahlanma aşaması: Saldırı sırasında istismarı tamamlamak için kullanılacak silahın seçilmesi ve geliştirilmesidir. Tam olarak seçilen silah, saldırganın amacına ve teslim yoluna (örneğin, ağ üzerinden, kablosuz bağlantı yoluyla veya web tabanlı bir hizmet aracılığıyla) bağlı olacaktır. Silahlanma aşamasının etkisi bu serinin diğer bölümlerinde ayrıntılı olarak incelenecektir.

- İletme aşaması: Bu, belirli bir açıktan yararlanmanın başarıyla uygulandığı ve saldırganların hedef sistemde bir yer edinmesine izin verdiği noktadır. Güvenlik ihlali tek bir aşamada gerçekleşmiş olabilir. Örneğin, bilinen bir işletim sisteminin güvenlik açığından buffer overflow kullanılarak yararlanılmıştır. Bu çok aşamalı bir güvenlik açığıda olabilir . Örneğin, bir saldırganın internetten veri arayıp indirebilmesi gibi. https://haveibeenpwned.com veya benzeri kaynaklardan; bu siteler genellikle kullanıcı adları, şifreler, telefon numaraları ve e-posta adresleri dahil olmak üzere, kolayca bir şifre sözlüğü oluşturmalarına olanak tanıyan ihlal edilmiş veriler içerir. Saldırgan, Microsoft Office 365 veya Outlook Web gibi Hizmet olarak Sunulan Yazılım (Software A s A Service – SaaS) uygulamaları, doğrudan bir kurumsal VPN’de oturum açmaya veya e-posta adreslerini kullanarak hedeflenen e-posta kimlik avı tekniklerini gerçekleştirmeye çalışır. Saldırgan belirli bir kuruluşu hedef aldığında çok aşamalı saldırılar normaldir.

- Başarı aşaması – Hedefe Yönelik Eylem: Saldırıların yalnızca hassas verileri (oturum açma bilgileri, kişisel bilgiler ve finansal bilgiler gibi) çalmak için bir yol olarak algılanmasına odaklanıldığından, bu genellikle ve yanlış bir şekilde sızma aşaması olarak adlandırılır. Aslında bir saldırganın farklı bir hedefi olması yaygındır; örneğin, bir saldırgan, müşterileri kendi işlerine yönlendirmek için rakiplerinin üzerine bir fidye yazılımı paketi bırakmak isteyebilir. Bu nedenle, bu aşama bir saldırganın birçok olası eylemine odaklanır. En yaygın istismar faaliyetlerinden biri, saldırganların erişim ayrıcalıklarını mümkün olan en yüksek düzeye yükseltmeye (dikey yükseltme) ve mümkün olduğu kadar çok hesabı tehlikeye atmaya (yatay yükseltme) çalıştığında gerçekleşir.

- Başarı aşaması – Kalıcılık: Bir network veya sistemden ödün vermenin bir yolu varsa ve kalıcılık tespit edildi ise bu büyük olasılıkla izlenir. Bu, saldırganların güvenliği ihlal edilmiş bir sistemle iletişimlerini sürdürmelerine olanak tanır. Peki neden ? Kalıcılık, kötü amaçlı yazılımların nasıl etkinleştirildiğini, nereye ve nasıl etki ettiğini görür ve sonunda siber güvenlikçiler kalıcılığı kötü amaçlı yazılımlardan tamamen kurtulmak için kullanmış olur. Siber güvenlikçilerin bakış açısından bu, Cyber Kill Chain‘in genellikle tespit edilmesi en kolay ve eğlenceli olan kısmıdır.

Cyber Kill Chain‘ler, yalnızca bir saldırganın bir ağı veya belirli bir veri sistemini tehlikeye atmaya çalıştığındaki davranışının meta modelleridir. Bir meta model olarak, herhangi bir tescilli veya ticari penetrasyon testi metodolojisini içerebilir. Ancak metodolojilerin aksine, bir saldırganın ağa nasıl yaklaştığına stratejik düzeyde odaklanmayı sağlar. Saldırganın faaliyetlerine bu şekilde odaklanmak, bu makale serimizin düzenini ve içeriğini yönlendirecektir.

Diğer bölümde ( Kali Linux özelliklerine giriş ) görüşmek üzere.